Derzeit geht wieder ein besonders fieser Trojaner um. Einer, der seine Opfer erpresst, indem er alle möglichen Dateien auf dem Rechner verschlüsselt und nur gegen Zahlung eines Lösegeldes wieder entsperrt. Gerade bei Urlaubsbildern, Rechnungen, Musikdateien oder anderen wichtigen Dokumenten ist das natürlich kein Spaß für das Opfer. Dazu kommt, dass auch Dateien von Cloud-Speichern betroffen sind, sofern sie mit dem eigenen Rechner synchronisiert werden.

Besonders kompliziert wird es, weil normale Anti-Viren-Software auf den Trojaner bislang nicht angeschlagen. Und er wird nicht mehr nur via E-Mail übertragen, sondern auch beim Surfen im Netz.

Kontaktpunkte mit Locky – so könnt ihr euch infizieren

- E-Mails mit Anhang (meist als Rechnung getarnt) – enthalten Word/Excel-Dateien mit Makros, welche sich beim Öffnen selbst ausführen

- E-Mails mit Dateianhängen, in denen JavaScript Code ausgeführt wird – meist als zip-File getarnt (Heise berichtet)

- Normale Websites, in deren Quellcode sich Schadcode versteckt (Heise berichtet) – Nutzer werden dann auf Seiten umgeleitet, auf denen sich die Schadsoftware befindet

So könnt ihr euch vor Locky schützen

- Keine Anhänge aus Mails mit unbekanntem Absender öffnen – Rechnungen werden nie als offene Word-Datei oder als gepacktes Zip-File verschickt

- Wenn ihr doch so eine Datei geöffnet habt und sich Word bzw. Excel öffnet, niemals die Makros aktivieren, die standardmäßig deaktiviert sein sollten > Automatisches Ausführen von Makro in allen Office-Programmen deaktivieren

- Beim unerwarteten Weiterleiten auf eine fremde Website diese sofort schließen – die Aufforderungen zum Ausführen eines Scripts niemals bestätigen

Allerdings hat er mittlerweile eine solche perfide Finesse entwickelt, dass er sich trotz aller Vorsicht auf dem heimischen PC breit machen kann.

Daher ist es wichtig, ein Backup aller wichtigen Dateien auf einer externen und nicht ständig mit dem PC verbundenen Festplatte anzulegen. Dann kann man nach einer Infizierung das Betriebssystem komplett neu aufsetzen und seine Daten wieder einspielen. Eine Wiederherstellung hilft nicht, sondern nur eine Neuinstallation.

Übrigens, da sich der Trojaner offenbar auch über die E-Mail Adressen bekannter Adressaten verbreitet, und deren Identität annimmt, sollte man tatsächlich sehr genau hinschauen.

Um sich selbst gegenüber seinem Netzwerk besser zu erkennen zu ergeben, empfehle ich auch die Installation einer Sicherheitszertifikates für den E-Mail Client. Das ist relativ einfach und in den meisten Fällen auch kostenfrei.

Installation eines E-Mail Zertifikates über Outlook

- Beantragung eines Zertifikates, z.B: bei Comodo

- dafür wird lediglich der Name und die E-Mail benötigt

- Anschließend erhaltet ihr eine Mail mit dem Zertifikat

- einfach den Link in der E-Mail klicken und das Zertifikat wird auf dem Rechner abgelegt

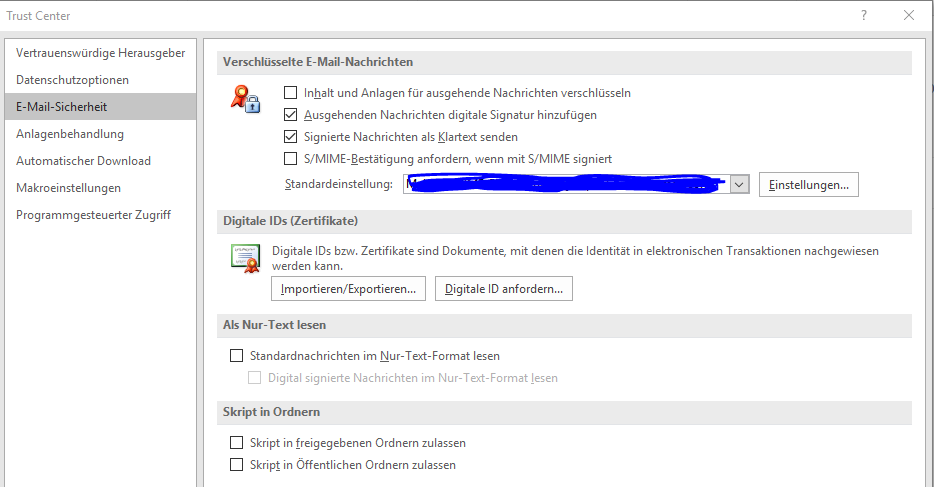

- In Outlook das Trust-Center (Sicherheitscenter) öffnen

- Datei > Optionen > Trust Center > Einstellungen für das Trust Center > E-Mail-Sicherheit > Verschlüsselte E-Mail-Nachrichten > Einstellungen

- Signaturzertifikat auswählen > Verschlüsselungszertifikat auswählen

- Fertig.

Nun wird allen Mails, die über diese E-Mail Adresse verschickt werden, ein digitales Zertifikat mitgegeben, welches den Absender authentifiziert. Da sich der Public Key zu dem Zertifikat nur auf dem eigenen Rechner befindet, kann man also mit hoher Sicherheit davon ausgehen, dass der Absender die Mail auch tatsächlich geschickt hat.

Das sieht dann bei einer eingehenden Mail so aus ![]()

Wichtig: es geht hier erst einmal nicht um das Verschlüsseln von E-Mails, sondern um die Authentifizierung des Absenders.